باج افزار Petya

اساس کار باج افزار ها یا Ransomware اعمال محدودیت های در دسترسی به سیستم می باشد و برای برداشتن این محدودیت درخواست باج مثل پول میکنند.

این باج افزار (Petya) از طریق شبکه TOR با بهره گیری از حساب هایی به نام بیت کوین هویت خود را مخفی نموده است. این باج افزار با استفاده از ایمیل های فیشینگ و لینک های آلوده ای که به سایت های غیر معتبر اشاره دارد پخش می شود البته، آخرین نسخه این باج افزار از اکسپلویتی که در حملات باج افزار واناکرای نیز باعث آلودگی شده استفاده می نماید.

باج افزار مربوطه نسبت به رمز نمودن فایل ها با پسوندهای مختلف با هدف به دست آوردن رمز عبور در مدیریت سرور و ابزار های مدیریت از راه دور، قصد انتشار آلودگی درفایل های اشتراکی و PC های متصل به شبکه اقدام می نماید.

تفاوت این باج افزار با سایر باج افزارها در این است که علاوه بر رمز نگاری فایل ها، جدول boot record ،(MBR) Master Boot Record را نیز رمز نگاری می نماید.

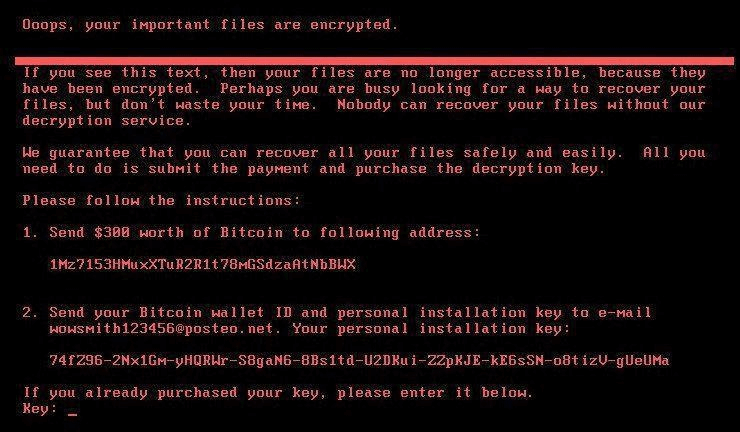

تصویری از ظاهر شدن بدافزار روی صفحه قربانی در شکل ذیل قابل مشاهده است :

راه کارهایی جهت پیشگیری ازباج افزار Petya

باجافزار Petya به منظور آلوده سازی در سطح گسترده طراحی شده است و برای این منظور از آسیب پذیری EternalBlue استفاده می نماید. زمانی که استفاده از آسیب پذیری با موفقیت انجام شد، باجافزار خود را در سیستم هدف در شاخه C:\Windows کپی کرده و با بکارگیری rundll32.exe شروع به اجرای می نماید، و پس از آن شروع به رمزنگاری فایلها و MBR نموده و یک زمانبند برای ریبوت کردن سیستم بعد از یک ساعت به کار میگیرد.

نوع رمز نگاری در این باجافزار AES-128 with RSA می باشد که فایلهایی با فرمت های زیر را هدف حمله قرار می دهد.

.3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip

همچنین سعی در پاکسازی منظور پنهان سازی اثرات خود پس از ریبوت شدن سیستم دارد که بعد از آن پیغامی مبنی بر چک کردن سیستم و سپس در صفحه اصلی درخواست باج ظاهر میشود.

لازم است مدیران IT برای پیشگیری از آلودگی سیستم ها به این باج افزار در اسرع وقت نسبت به بروز رسانی سیستم عامل در بازه های زمانی مشخص، تهیه نسخه پشتیبان از اطلاعات و رمز گزاری روی انها، بروزرسانی آنتی ویروس ها و اطلاع رسانی مناسب به کاربران خود در راستای عدم دریافت و یا اجرای فایل های پیوست ایمیل هایی که از فرستنده های ناشناس دریافت می شود حتی فایل های مدیریت سیستم (HR(Human resource management system، اقدام نمایند.

یکی از پروتکل های اصلی که این باج افزار در سیستم عامل ویندوز از آن برای آلوده نمودن سیستم استفاده می نماید، پروتکل اشتراک گذاری فایل (SMB(Server Message Block است. از آنجا که این پروتکل به صورت پیش فرض فعال می باشد باید نسبت به غیرفعال نمودن آن اقدام نمایید. برای انجام اینکاربه مقاله مشابه حملات باج افزار " راهکار مقابله با باج افزارwannacrypt" مراجعه نمایید.