خطر هک کردن شبکه بی سیم

این ممکن است هشداردهنده باشد، ممکن است برای این طراحی شده باشد تا شما بنشینید و گوش کنید اما مطالعهای که پنج سال پیش صورت گرفته بود نشان میدهد نیمی از شبکههای خانگی بی سیم میتوانند در کمتر از 5 ثانیه هک شوند و به نظر نمیرسد از آن زمان تاکنون این وضعیت بهتر شده باشد. با تصمیمگیری و زمینهچینی مناسب، برای این که یک نفر بتواند وارد یک شبکه شود به مدت زمان زیادی نیاز ندارد. گزارشی برروی وبسایت securityaffairs.co روشی برای حمله به مسیریابهای بیسیمی که از نسخه ضعیفی از Wi-Fi Protected Setup(WPS) استفاده میکردند را به Dominique Bongard نشان داد. فقط یک ثانیه طول کشید تا او از محاسبات آفلاین استفاده کند.

برای یاری رساندن به هکرهای آتی، وبسایتهایی هستند که به شما کمک میکنند کلمههای عبور wi-fi را در عرض دو دقیقه بشکنید. سایتهای زیاد دیگری هم هستند که جزئیات مربوط به ابزار هک بیسیم را در اختیار شما قرار میدهند. ولی ما مدتها است میدانیم شبکههای بیسیم در مقابل حملات آسیبپذیر هستند. این به اندازه کافی بد هست، اما نمیتوانیم بگوییم آنها به چه دلیل از شبکه شما استفاده میکنند: آیا آیتمهای غیرقانونی را دانلود میکنند؟ یا از آن برای هک کردن GCHQ بهره میگیرند؟ بدیهی است که ما همواره نگران افرادی که wi-fi عمومی را هک میکنند بودهایم (در ژانویه سال جاری، حتی یک بچه 7 ساله نیز قادر بود در کمتر از 11 دقیقه یک سیستم wi-fi عمومی را هک نماید و در شبکههای wi-fiی که در پروازها مورد استفاده قرار میگیرد این کار میتواند خطر به دست گرفتن سیستم هواپیما را به دنبال داشته باشد) اما wi-fi خانگی مالِ خودِ شما است؛ این شبکهای شخصی و بدیهی است که خطرات شخصی بزرگتری با خود دارد.

آمارها نشان میدهد که در آمریکا از هر 5 خانه متصل به اینترنت 4 خانه در معرض خطر حمله از طریق یک مسیریاب بیسیم قرار دارد و مشاهده آمارهای مشابه در بریتانیا نیز متعجبکننده نیست. Matthew Beddoes که یک هکر است و به علت ربودن carbon credits از سازمان ملل متحد و فروش آن سه سال در زندان به سر بُرد میگوید:" از این که کسی به شما بگوید دادههایتان ایمن هستند خام نشوید. اگر به شکل بیسیم به سیستم دسترسی دارید، این شبکه هرگز ایمن نیست". فردی با نام مستعار Black Dragon که سال گذشته برای صحبت کردن با بنگاههای تجاری در شمال غربی انگلستان توسط Stock Group که مقر آن در Aintree است دعوت شده بود نشان داد که چگونه یک Raspbery Pi 30 پوندی میتواند برای دور زدن ویژگیهای امنیتی مورد استفاده قرار گیرد. "کل این کُد رایگان است و در دسترس عموم قرار دارد".

تشریح شبکه های بی سیم

همانگونه که Institute of Electrical and Electronics Engineers یا IEEE میگوید، شبکههای بیسیم براساس استانداردهای IEEE 802.11 بنا شدهاند. دو پروتوکول امنیتی وجود دارد: WEP و WPA که اولی ضعیف است و دومی که حالا نسخه 2 آن یعنی WPA2 ارائه شده جایگزین آن گردیده است. هکرهایی که میخواهند کنترل یک شبکه را به دست بگیرند، نیاز به شکستن این پروتوکول دارند.

در WPA و WPA2 این کار فقط میتواند با استفاده از brute force صورت گیرد، چه از طریق به دست آوردن ایده چگونگی استفاده از شبکه و یا با استفاده از نرمافزار و ابزار اختصاصی برای انجام این کار. رمزگذاری ضعیف و پیکرهبندی نامناسب، دو اشتباه کلیدی هستند که به هکرها اجازه انجام این کار را میدهند. و انگیزههای مالی، عامل مشوق هکرها محسوب میشوند. توانایی یافتن حفرههای امنیتی در شبکههای بیسیم میتواند سودآور باشد و کُدنویسهایی که نرمافزارهای لازم برای فراهم نمودن امکان crack را تولید میکنند برای تلاشهایشان پول دریافت مینمایند. هکرهای کلاه سیاه، که با انگیزههای منفی وارد شبکهها میشوند به شبکهها فقط به عنوان یک چالش مینگرند و برای برنده شدن، به اندازه کافی مصمم و با اراده هستند. هکرهای کلاه سفید به ما کمک میکنند با یافتن آسیبپذیریها، در برابر این مشکلات از خود دفاع کنیم و بدین ترتیب همیشه به یک بازی موش و گربه مشغول هستند.

چیزی که مشکل را بدتر از چیزی که هست میکند این است که به واسطه به وقوع پیوستن اینترنت چیزها (IoT یا Internet of Things) در خانههای بریتانیا، ما بیش از همیشه به شبکههای بیسیم متکی شدهایم. شبکه wi-fi ریسمانی است که این دیوایسهای دیجیتال را در هر خانهای به هم متصل میکند و براساس اعلام کمپانیهای امنیتی نظیر Avast، توجه بسیار اندکی به ایمنسازی آنها شده است. مسیریابهای بیسیم که اطلاعات مالی، کلمههای عبور، عکسهای شخصی و حتی تاریخچه مرور اینترنت را آشکار میکنند به سرعت به هدف سودآوری برای هکرها تبدیل میشوند و این بدان خاطر است که ترافیک شبکه بیسیم در معرض استراقسمع قرار دارد. حتی زمانی که این ترافیک رمزگذاری میشود، هکرها قادر هستند آن را بشکنند و از طریق هوا به اطلاعات مورد نظر خود دست پیدا کنند. چه آنها کلمههای عبور را به دست آورند یا برای ایمیلهای شما مشکل ایجاد نمایند، مشکلات مرتبط با هک شدن میتواند واقعا شما را به زانو درآورد. مشکل دیگری که وجود دارد رمزگذاری است که در عین پیشرفتهای زیادی که در آن به عمل آمده برای ارائه محافظت کامل و عالی به اندازه لازم قدرتمند نیست. هرچند خبرهای خوب این است که هکرها معمولا به شبکههایی که محافظت کمتری از آنها به عمل میآید گرایش دارند. پس بیایید ببینیم اگر سهوا آن را ایمن نکنیم چه اتفاقاتی رخ خواهد داد.

انجام یک Drive-By

زمانی بود که برخی از هکرها یک لپتاپ برمیداشتند، به خیابان میرفتند و از سیگنالهای wi-fi نا امنی که از خانهها منتشر میشد استفاده میکردند. در عین حال مواقعی هم بود که یک همسایه به دنبال شبکههای wi-fi بود تا بتواند از آن سوءاستفاده کند. از این کار با عنوان snarfing یاد میشود و میتواند بیشتر از یک دردسر ساده باشد زیرا در این روش ویروسها برروی سیستم نصب میّشوند و اسپم ارسال میکنند. سادگی انجام این کار به واسطه وجود تعداد بسیار زیاد شبکههایی است که همه جا حضور دارند و شبیه تخم مرغ هستند. آنها در درون سفت و محکم به نظر میرسند اما کافی است آنها را بشکنید تا ببینید درونشان چقدر نرم است. درنتیجه یک هکر هر کاری که برای عبور از لایه محافظ لازم است انجام میدهد و به دنبال آسیبپذیریها میگردد و به شبکهای که ورود به آن از بقیه سادهتر است وارد میشود.

کسی که به دنبال نفوذ به یک شبکه بزرگتر مثل یک کمپانی است به دنبال اسامی میزبان، دامنه آدرسهای شبکه، میزبانهای آشکارشده، اطلاعات درباره سیستمعاملها و هر نرمافزاری که برروی ماشینها وجود دارد میگردد. در یک خانه، یک مهاجم به دنبال آسیبپذیریهای مشابه میگردد و با وجود دیوایسهای بسیار زیادی که امروز به شبکهها متصل هستند نقاط ورودی متعددی در دسترس قرار دارد. یک تلویزیون هوشمند میتواند برای به دست آوردن دسترسی مورد استفاده قرار گیرد و ممکن است محدودیتهای شبکهای کمتری داشته باشد. اما ورودی اصلی، یک کاربر غیر ایمن است. با استفاده از نرمافزاری مثل Aircrack-ng، در کنار یک کارت بیْسیم، هکرها قادر هستند کلمههای عبور را کشف نمایند، و handshaking بین کامپیوتر و مسیریاب را به دست گیرند. Aircrack-ng حتی دستورالعملهای قدم به قدم ارائه میکند.

قبلا برای اسکن شبکههای wi-fi در دسترس به نرمافزار نیاز بود اما این روزها اینها به شکل توکار در کامپیوترها وجود دارند. وقتی به دنبال اتصال به یک شبکه بیسیم هستید، لیستی به شما ارائه میشود و شناسایی شبکههایی که امکان ورود به آنها وجود دارد نیز حتی سادهتر شده است. هکرها معمولا به فعالیت گروهی گرایش دارند و برای کمک به تکمیل کار خود اطلاعات را به شکل آنلاین پُست میکنند. به عنوان مثال لیست کلمههای عبوری وجود دارد که میتوانند راه خود را برای ورود به شبکه پیدا کنند؛ هر چه کلمه عبور سادهتر باشد این فرآیند سادهتر خواهد شد. و بسیاری از افراد از سادهترین کلمه عبور استفاده میکنند یا حتی دردسر تغییر کلمه عبور پیشفرض مسیریاب را هم به خود نمیدهند. Vince Steckler، مدیر ارشد اجرایی Avast میگوید:" مسیریابهای نا امن نقطه ورود سادهای برای هکرها هستند که از آن طریق به میلیونها شبکه خانگی در آمریکا حمله میکنند.

اگر یک مسیریاب به دُرُستی ایمن نشده باشد، بزهکاران سایبری به راحتی میتوانند دسترسی آن را به دست گیرند. مسیریابهای بسیار زیادی وجود دارند که به طور پیشفرض از محافظت ضعیفی برخوردار هستند. کلمههای عبور ضعیفی مثل admin/admin یا admin/password یا حتی admin/<no-password> به راحتی هک میشوند. و برای کسانی که آنها را عوض میکنند، تیپیکالترین کلمههای عبور اغلب به سادگی حدس زده میشوند. مشکل این است که نرمافزار به کار رفته برای این crackها به سادگی در دسترس قرار دارند. WEPCrack یک ابزار منبع باز است که به مردم اجازه میدهد وارد کلیدهای سری WEP شوند. AirSnort خود را یک ابزار بازیابی کلید رمزگذاری LAN میداند و با مانیتورینگ پَسیو مبادلهها، و محاسبه کلید رمزگذاری در زمانی که تعداد بستههای کافی جمعآوری میشوند کار میکند. KisMAC برای Mac OSX و Kismet برای Linux به دانشی پیشرفته نیاز دارند اما از طریق brute force به شکستن کلیدهای WEP و WPA و سوءاستفاده از آسیبپذیریهای حاصل از scheduling ضعیف و کلیدهایی که به شکلی نامناسب ایجاد شدهاند کمک میکند.

حتی ابزار آنلاین هم برای این کار وجود دارد. هدف CloudCracker تستکنندههای نفوذ و مدیران شبکه است که به دنبال چک کردن امنیت شبکههای محافظت شده از طریق WPA، شکستن password hashes یا شکستن رمزگذاری اسناد هستند. خوشبختانه کسانی که از این سرویس خاص استفاده میکنند باید پول پرداخت نمایند. دسترسی غیرمجاز به یک شبکه با استفاده از CloudCracker توسط یک هکر میتواند او را روبروی قانون قرار دهد. البته اگر از آن برای تست آسیبپذیریهای شبکه خود استفاده کنید پرداخت پول برای آن ارزش دارد. اما با در نظر داشتن همه اینها شما باید از مسیریاب خود محافظت کنید.

به منظور دسترسی به آن، شما نیاز به وارد کردن آدرس IP خود در یک مرورگر وب دارید که شما را قادر میسازد دیوایس خود را پیدا کنید. کلمه عبور پیشفرض را وارد و سپس اطمینان حاصل کنید آن را به چیزی که شکستنش ساده نیست تغییر میدهید (برای آگاهی از جزئیات آن با تامینکننده سرویس خود تماس بگیرید. به عنوان مثال برای Sky، شما باید admin/Sky را وارد نمائید). در حالی که جزئیات مسیریاب باز است، شما باید به سطح رمزگذاری که برای دادههای انتقالی از کامپیوتر به مسیریاب مورد استفاده قرار میگیرد نگاه کنید. به احتمال بسیار زیاد این گزینه برروی فرمت قدیمی WEP ست شده اما اطمینان حاصل کنید آن را برروی WPA2 قرار دادهاید و اگر این گزینه در دسترس نبود firmware مسیریاب خود را ارتقا دهید تا از آن پشتیبانی نماید. امنیت WPA2 در کنار رمزگذاری AES/CCMP شانس بهتری برای دور راندن هکرها در اختیار شما قرار میدهد اما ضد شکسته شدن نیست. اگر به سال 2010 برگردیم، ElcomSoft که عضوی از Russian Cryptology Association بود محصولی توسعه داده بود که کارتهای گرافیکی Nvidia و ATI را به منظور شتاب بخشیدن به بازیابی رمزگذاری WPA2 با هم تلفیق میکرد. کافی است به امروز برگردید تا بتوانید از چیزهایی مثل Reaver که به منظور بازیابی عبارات عبور WPA/WPA2 از یک حمله brute force بر ضد WPS registrar PINS استفاده میکند بهره بگیرید.

Reaver میگوید برای این که یک حمله قدرتمند و عملی بر ضد WPS باشد طراحی شده و بر ضد گستره وسیعی از نقاط دسترسی و پیادهسازیهای WPS مورد استفاده قرار گرفته است. علاوه بر این، در عرض 4 تا 10 ساعت عبارات عبور را بازیابی میکند. البته برای این کار به صبر و شکیبایی نیاز دارید ولی انجام آن امکانپذیر است. این نرمافزار با تست اتصال بین یک دیوایس wi-fi و یک مسیریاب که Wi-Fi Protected Setup آن فعال است کار میکند. نیازی به توضیح نیست که برای محافظت خود در برابر چنین هکهایی باید WPS را خاموش کنید. Steckler میگوید:" امروز وضعیت امنیت روترها بسیار به وضعیت PCها در دهه 1990 شباهت دارد اما تفاوت اصلی در اینجا است که مردم در مقایسه با آن زمان، اطلاعات شخصی بسیار زیادی برروی دیوایسهای خود ذخیره کردهاند".

آسیب پذیری موجود در مسیریاب ها

بیش از 75 درصد تمام مسیریابهایی که توسط ISPها به مشتریان ارائه میشود دربردارنده نرمافزار یا firmware هستند که هکرها به راحتی از آن سوءاستفاده میکنند. محققان Independent Security Evaluators اعلام نمودهاند: "آسیبپذیریهای امنیتی بسیار حساسی" در تعداد زیادی از مسیریابهای خانگی / دفتری و نقاط دسترسی بیْسیم پیدا کردهاند و در این گزارش آمده:" این آسیبپذیریها به یک مهاجم راه دور اجازه میدهند کنترل کامل تنظیمات پیکرهبندی مسیریاب را به دست بگیرد و برخی به یک مهاجم محلی اجازه میدهند تائید اعتبار را به طور مستقیم دور بزند و کنترل را به دست بگیرد. این نوع کنترل به یک هکر اجازه میدهد با ورود و خروج از شبکه، ترافیک شبکه را در دست گیرد و آن را تغییر دهد". بنابراین عجیب نیست که این کمپانیها ارزانترین دیوایسهای ممکن را در اختیار مشتریان خود قرار میدهند.

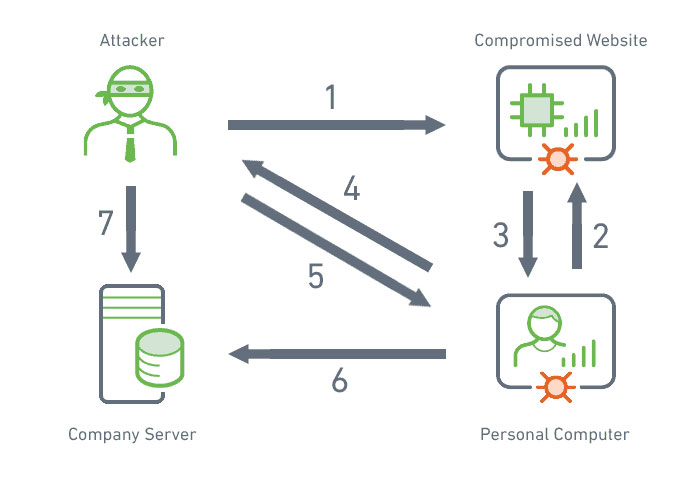

Steckler میگوید یکی از بزرگترین خطرات برروی هر شبکه wi-fi، سرقت DNS است. این زمانی رخ میدهد که هکرها از آسیبپذیریهای موجود در مسیریاب محافظتنشده کاربر سوءاستفاده میکنند و Domain Name Service را به بازی میگیرند و بدین ترتیب افراد را از وبسایتهای معتبر و واقعی به وبسایتهای آلوده هدایت مینمایند. این کار امکان به دست آوردن چیزهایی مثل اطلاعات لاگاین را برای آنها فراهم میآورد. به علت این که کاربر به یک سایت خاص هدایت شده و از آنجایی که این سایت شبیه سایت اصلی به نظر میرسد آنها به چیزی مشکوک نمیشوند و بنابراین به طور بالقو همه چیز را از دست میدهند.

این حملاتی که اصطلاحا man-in-the-middle نام دارند نباید سبک در نظر گرفته شوند اما میتوانید خودتان را در مقابل آنها محافظت کنید. مسیریابها از سرورهای DNS که به طور اتوماتیک از یک تامینکننده اینترنت دریافت میشوند بهره میگیرند بنابراین اگر میترسید تنظیمات آن تغییر پیدا کرده باشند میتوانید آنها را عوض کنید. شما میتوانید به Network and Sharing Center بروید، Change Adapter Settings را انتخاب کنید، اتصالی که می خواهید تغییر دهید انتخاب نمائید و سپس برروی Internet Protocol Version(TCP/IPv4) یا Internet Protocol Version(TCP/IPv6) کلیک نمائید.

شما میتوانید با استفاده از تنظیمات 8.8.8.8 یا 8.8.4.4 ، Google DNS را انتخاب کنید یا برای IPv6 از تنظیمات 2001:4860:4860:8888 یا 2001:4860:4860:8844 بهره بگیرید. اما حتی تکنولوژی هم نمیتواند اغلب ما را در مقابل هکهای مهندسی اجتماعی حفظ نماید.

در ماه مارس و در CeBIT، هکر سابق Kevin Mitnick از درایوهای USB، نقاط دسترسی wi-fi، فایلهای PDF و keycardهای کلون شده بیسیم استفاده کرد و توانست کنترل ماشینهای خاصی را به دست بگیرد. در سابقه هکری او، روش انتخابی وی استفاده از اسامی کاربری و کلمههای عبوری که کمپانیها دور انداخته بودند و دیگر از آن استفاده نمیکردند بود و او بدین طریق قادر میشد کنترل شبکهها را به دست بگیرد. نرمافزار ضدویروس در چنین روشهایی جواب نمیدهد.

البته روشهای هوشمندانه دیگری هم وجود داردکه هکرها از آنها استفاده میکنند. در ماه آگوست سال قبل، Gene Bransfield در ویرجیینا با مجهز کردن گربه خانگی خود Coco به یک دیوایس wi-fi sniffing وارد شبکه همسایههای خود شد. او برای حیوان خود نام WarKitteh را برگزیده بود و از آن برای سوءاستفاده از 23 شبکه خانگی که یک سومشان از WEP استفاده میکردند بهره گرفت. هزینه این دیوایس فقط 60 پوند بود. وقتی شما گزارشهای مربوط به آسیبپذیریهای موجود در نرمافزارهایی که چیپستهای کنترل شبکههای بیسیم تولید شده توسط Realteck Semiconductor که گفته میشود به هکرها اجازه میدهد مسیریابهای خانگی را دستکاری کنند مطالعه کنید متوجه میشوید امکان دارد هیچ قدرتی نداشته باشید. این چیپها درون مدلهایی که توسط Netgear، D-Link و Trendnet ساخته میشود هم وجود دارد.

هکرها قادر هستند از آسیبپذیری آنها استفاده کرده و دسترسی در سطح مدیر را به مسیریاب به دست آورند. آنها میتوانند دیوایسهای موجود برروی یک شبکه wi-fi را آلوده نمایند. البته نکتهای که باید از آن پرهیز کنید این است که خودتان از این آسیبپذیریها سوءاستفاده نمائید. هک کامپیوتر در بریتانیا غیرقانونی است و به احتمال زیاد با مجازات زندان روبرو خواهید شد. قانون ارتباطات 2003 میگوید:"فردی که (الف): به شکلی نادرست به یک سرویس ارتباط الکترونیکی دست پیدا کند، و (ب): این کار را با هدف پرهیز از پرداخت هزینه مرتبط با آن سرویس انجام دهد، گناهکار است".

بنابراین اگر یک نفر وارد یک شبکه بیسیم که باید برای استفاده از آن پول پرداخت کند شود یا به طور غیرقانونی وارد شبکه بیسیم شما گردد و بدین ترتیب از پرداخت هزینهها خودداری نماید این کار باعث ایجاد دردسر برای آنها میشود و مواردی وجود داشته که اینگونه افراد دستیگر و محاکمه شدهاند. این موضوع در همه دنیا مصداق ندارد و در هلند، یک دادگاه حکمی صادر کرد که براساس آن هکرهای wi-fi به علت دستکاری امنیت مسیریاب تحت تعقیب قرار نمیگیرند زیرا اکثر هکرهایی که این کار را انجام میدهند نه به خودِ کامپیوتر، بلکه فقط به اتصال اینترنتی آن دست پیدا میکنند. اما در بریتانیا به شکلی که گفته شد عمل میشود بنابراین لطفا مراقب باشید. کاری که ما در اینجا انجام دادیم این بود که نشان دهیم ابزاری وجود دارد که به مردم عادی اجازه میدهد هک نمایند. و با به خاطر سپردن این نکته که هکرها همیشه هم افراد ضداجتماعی نیستند که خود را در اتاقهای تاریک زندانی کرده باشند، شما باید آماده باشید تا بهتر با آنها مقابله کنید. با رایجتر شدن شبکههای بیسیم در خانهها، برداشتن چند قدم برای محافظت از مسیریاب بیسیمتان شما را در موقعیتی بسیار قدرتمندتر قرار میدهد.

محافظت از شبکه بی سیم خانگی

1- شبکه بیسیم را رمزگذاری کنید: از به کارگیری WEP پرهیز نمائید زیرا آسیبپذیریهای متعددی دارد و هک کردن آن بسیار ساده است. راهنماهای آنلاین بسیار متعددی وجود دارد که نشان میدهد دیگران چگونه میتوانند این کار را به راحتی با استفاده از برنامههای کاربردی و دستورالعملهایی که آنها را هدایت میکنند انجام دهند. درعوض، تنظیمات شبکه را تغییر دهید و از WPA/WPA2 استفاده کنید.

2- کلمه عبور مسیریاب را تغییر دهید: خیلی از افراد زحمت این کار را به خودشان نمیدهند و این هنوز هم یک آسیبپذیری عمده به شمار میرود. بسیاری از ISPها، نام کاربری و کلمه عبور پیشفرض را به شکل آنلاین آشکار میکنند بنابراین شما نمیتوانید بیشتر از این در معرض تهدید باشید. اطمینان حاصل کنید که کلمه عبور را به چیزی تغییر میدهید که حدس زدن آن ساده باشد و هر چه طول آن بیشتر باشد بهتر است.

دیواره آتش را فعال کنید: هر مسیریابی یک دیواره آتش دارد اما همیشه روشن و فعال نیست. شما باید آن را چک و فعال کنید تا از ترافیک ورودی ناخواسته جلوگیری کرده و شبکه را از اینترنت "وحشی" محاظفت کند. برخی از روترها به شما اجازه میدهند ترافیک خروجی را نیز بلوکه کنید.

3- MAC address filtering را فعال نمائید: هر کارت شبکه بیْسیم، یک کُد MAC دارد. با فعال کردن فیلترینگ، آن آدرس برروی دیوایسهای شبکهای شد شما رجیستر میشود و فقط آنها میتوانند به شبکهتان متصل گردند. از آنجایی که MAC address میتواند کلون شود کاملا ایمن نیست اما به عنوان یک پشتیبان برای رمزگذاری WPA2 شبکه شما را ایمن تر میسازد.

4- نام SSID را عوض کنید: SSID اسمی است که توسط یک تامینکننده برای شبکه شما انتخاب میشود و اسمی است که وقتی میخواهد به آن متصل شوید به دنبال آن میگردید. بسیاری از آنها شبکه شما را قابل شناسایی میکنند، بنابراین شما چیزهایی مثل EE یا Sky را مشاهده میکنید. با تغییر دادن این اسم، شما میتوانید این اطلاعات اضافی را از دید دیگران پنهان کنید تا هکرها محبور باشند برای این که بفهمند چه کسی تامینکننده اینترنت شما است کار دشوارتری انجام دهند.

5- امکان دسترسی راه دور را فراهم نکنید: احتمال این هست که نیازی به دسترسی راهدور به مسیریاب خود را نداشته باشید پس این قابلیت را حذف نمائید. این گزینه به طور پیشفرض غیرفعال است پس آن را به حال خود رها کنید. البته اگر بخواهید چنین تغییراتی انجام دهید به یک کابل LAN که به مسیریاب متصل شده باشد نیاز دارید اما این کار، شانس هک بیسیم را غیرفعال میکند.

هک شدن برروی یک شبکه Wi-Fi عمومی

زمانی که در سفرهای خود به وب دسترسی پیدا میکنید باید مراقب چند نکته باشید:

1- به نام کانکشن توجه کنید: ممکن است فکر کنید به شبکه Wi-Fi استارباکس وارد میشوید اما تامینکنندههای دیگری که در اطراف شما وجود دارند چه میشوند؟ آیا باید StarbucksWiFi یا WiFiStarbuks را انتخاب کنید؟ اگر در اینباره شک دارید قبل از اتصال همیشه باید اسم دقیق تامینکننده را بپرسید. انتخاب نام غلط به معنای این است که امکان دارد به یک hotspot مشکوک متصل شوید و آنها اطلاعات مهم شما را به سرور یک هکر هدایت نمایند.

2- به اشتراکگذاری را غیرفعال کنید: یکی از اولین چیزهایی که هنگام اتصال به یک شبکه wi-fi عمومی باید انجام دهید خاموش کردن sharing است. در ویندوز، به Network and Internet>Network and Sharing Center بروید و Homegroup and Sharing Options>Change Advanced Sharing Settings را انتخاب کنید. Public profile را انتخاب کنید و مطمئن شوید network discovery, file and printer sharing و public folder sharing غیرفعال باشند. برروی یک Mac به System Preferences>Sharing بروید و تیک کنار همه چیز را بردارید.

3- دیواره آتش را فعال کنید: دیوارههای آتش، ترافیک ورودی و خروجی شبکه را کنترل میکنند و یک مانع موثر بر سر راه آن ایجاد مینمایند. برروی PC خود به Control Panel بروید و firewall را فعال کنید. از یک Mac استفاده میکنید؟ به System Preferences>Security & Privacy بروید، Firewall را انتخاب کنید و برروی padlock (قفل) و سپس Turn On Firewall کلیک کنید.

4- از یک شبکه مجازی خصوصی (VPN) استفاده کنید: VPNها رمزگذاری و ایمنسازی دادهها را تضمین میکنند بنابراین اگر یک شبکه بیسیم عمومی هک شده باشد دادههای شما دست نخورده میمانند.

فقط از تلفن خود استفاده کنید: یک اتصال 3G یا 4G ایمنتر از wi-fi عمومی است و طرحهای دیتا روز به روز بهتر میشوند، بنابراین از آن استفاده کنید. شما میتوانید لپتاپها و تبلتها را به تلفن خود tether کنید (به اشتراک گذاشتن کانکشن اینترنت تلفن با لپتاپ و تبلت). برای چگونگی انجام این کار، به صفحات وب تامینکننده مراجعه نمائید.